- Tổng đài 24/7: 1800 646 881

- Đăng nhập

-

3

3

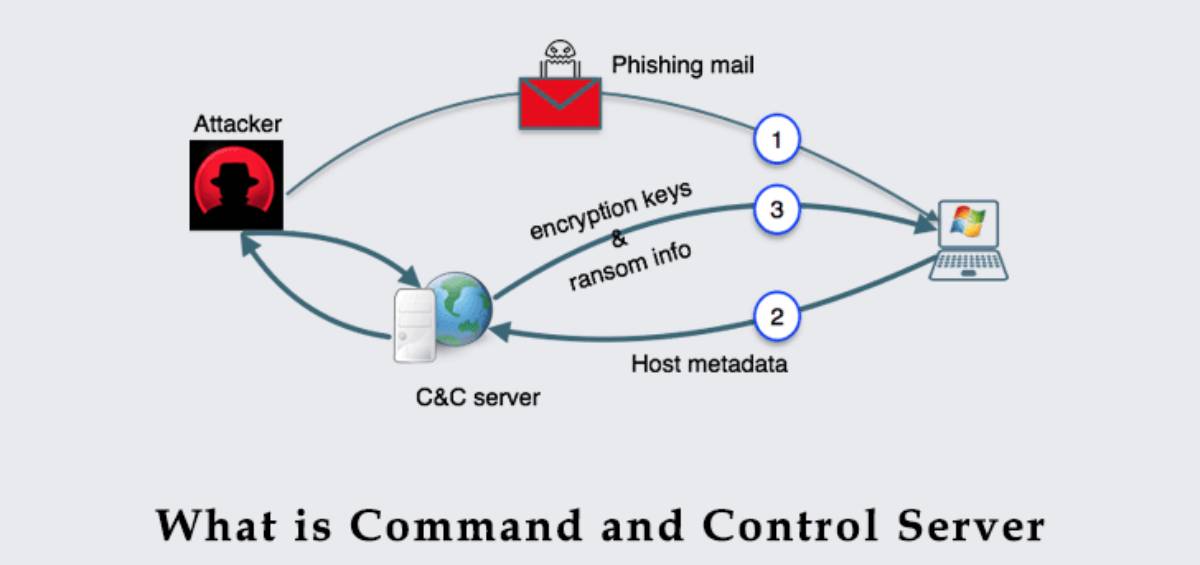

Hiện nay, có rất nhiều các mối đe dọa nguy hiểm nhắm vào người dùng hay tổ chức. Một trong số đó là Command-and-Control Server, đây là một hình thức tấn công sử dụng các yêu cầu để xâm nhập vào máy chủ nạn nhân. Còn chần chừ gì nữa, hãy cùng BKHOST tìm hiểu chi tiết hơn trong bài chia sẻ dưới đây.

C&C Server (Command-and-Control Server) là máy chủ lệnh được sử dụng để đưa ra yêu cầu đối với các thiết bị kỹ thuật số bị nhiễm phần mềm độc hại như Ransomware hoặc Rootkit. C&C Server có thể tạo ra các thiết bị nhiễm độc hại để thực hiện cuộc tấn công DDoS. Chẳng hạn như kẻ tấn công sẽ phân tán, thu thập, loại bỏ và mã hóa các dữ liệu nhạy cảm để tống tiền chủ sở hữu.

Trước kia, C&C Server được quản lý và hoạt động trong khoảng thời gian vài năm. Còn hiện nay, C&C Server chỉ được sử dụng trong thời gian ngắn và hoạt động chủ yếu trên các dịch vụ đám mây an toàn. Bằng cách sử dụng các thuật toán tạo tên miền để gây khó khăn cho các cơ quan chống lại cuộc tấn công nguy hiểm có thể tìm kiếm vị trí của tin tặc.

Đầu tiên, kẻ tấn công sẽ sử dụng một máy chủ từ xa tự thiết kế gọi là C&C Server. Sau đó, chúng sẽ tiến hành lây nhiễm máy chủ độc hại này vào các thiết bị nạn nhân khác như máy tính, điện thoại và các thiết bị loT. Các cuộc tấn công C&C Server thường được thực hiện như sau:

Nếu như thành công xâm nhập vào các thiết bị mục tiêu, kẻ tấn công sẽ sử dụng C&C Server để tương tác với máy chủ bị nhiễm đó và triển khai một mạng độc hại được gọi là Botnet. Trong đó, các Node mạng của Botnet được gọi là zombie.

Phần mềm độc hại sẽ được kích hoạt cài đặt khi máy chủ bị nhiễm thực thi các lệnh được gửi từ C&C Server thông qua HTTP, HTTPS hoặc hệ thống tên miền. Điều này cho phép kẻ tấn công có thể truy cập và kiểm soát thiết bị nạn nhân đó mà không bị Firewall phát hiện.

Đối với hầu hết mọi đối tượng từ cơ quan an ninh mạng hay tổ chức đều có khả năng bị tấn công bởi C&C Server thông qua Email giả mạo, Lateral Movement hoặc trên trang web độc hại. Ngoài ra, tin tặc còn sử dụng C&C Server với mục đích sau:

Botnet bao gồm các Bot đã bị nhiễm phần mềm độc hại trên mạng Internet do kẻ tấn công kiểm soát và sử dụng. Hầu hết các Botnet đều có khả năng kiểm soát và ra lệnh cho các tác nhân đe dọa. Các cấu trúc liên kết Botnet phổ biến bao gồm:

Đối với mạng Botnet truyền thống, các Bot bị nhiễm Trojan Horse sẽ sử dụng Internet Relay Chat (IRC) để có thể tương tác với C&C server trung tâm. Các Botnet này với nhiều khả năng như phân tán thư rác, cài đặt phần mềm độc hại, thu thập và đánh cắp các thông tin cá nhân.

Lợi dụng việc Internet Relay Chat (IRC) có thể quản lý các Botnet, kẻ tấn công luôn tìm ra các phương pháp yêu cầu lệnh bí mật hơn cho C&C Server. Một số yếu tố có thể thay cho lệnh Botnet như hình ảnh JPEG, tệp Microsoft Word và bài đăng từ tài khoản LinkedIn/Twitter.

Như vậy, Command-and-Control Server là một trong những hình thức tấn công mạng nguy hiểm mà người dùng cần lưu ý. Hy vọng qua đây bạn đọc đã nắm bắt được các thông tin về loại máy chủ lệnh này cũng như cách ngăn chặn các cuộc tấn công DDoS hiệu quả nhất.

Nếu còn gặp bất cứ vướng mắc gì về C&C server hoặc muốn tìm hiểu những loại server khác, hãy để lại ở bên bình luận bên dưới, BKHOST sẽ trả lời bạn trong thời gian sớm nhất.

P/s: Bạn cũng có thể truy cập vào Blog của BKHOST để đọc thêm các bài viết chia sẻ kiến thức về lập trình, quản trị mạng, website, domain, hosting, vps, server, email,… Chúc bạn thành công.

Thuê Máy Chủ Vật Lý tại BKHOST

Giảm giá cực sâu, chất lượng hàng đầu. Đăng ký ngay hôm nay: