- Tổng đài 24/7: 1800 646 881

- Đăng nhập

-

3

3

Metasploit là một từ khóa phổ biến trong lĩnh vực bảo mật mạng, đặc biệt là trong việc kiểm tra và đánh giá lỗ hổng. Trong bài viết này, chúng ta sẽ tìm hiểu sâu về Metasploit – một công cụ khai thác lỗ hổng mạnh mẽ, giúp các chuyên gia bảo mật và nhà phân tích thử nghiệm hiệu suất của các hệ thống bảo mật. Chúng ta cũng sẽ khám phá những ứng dụng thực tiễn của Metasploit trong việc bảo vệ mạng và dữ liệu.

Metasploit là một nền tảng mã nguồn mở cho việc phát triển, thử nghiệm và sử dụng các kỹ thuật tấn công mạng. Được phát triển bởi Rapid7, Metasploit cung cấp cho các chuyên gia bảo mật, nhà nghiên cứu và haker đạo đức một tập các công cụ khai thác lỗ hổng để kiểm tra tính bảo mật của các hệ thống và ứng dụng. Với Metasploit, người dùng có thể tái hiện các cuộc tấn công mạng thực tế để xác định điểm yếu và cách bảo vệ hệ thống khỏi chúng.

Metasploit hoạt động dựa trên khái niệm về “khai thác lỗ hổng.” Điều này có nghĩa là công cụ tận dụng những điểm yếu trong mã nguồn hoặc cấu hình của hệ thống để thực hiện các cuộc tấn công. Quá trình hoạt động của Metasploit bao gồm các bước sau:

Metasploit cung cấp một loạt các tính năng mạnh mẽ giúp các chuyên gia bảo mật nghiên cứu và thực hiện các cuộc tấn công mạng. Dưới đây là một số tính năng quan trọng của Metasploit:

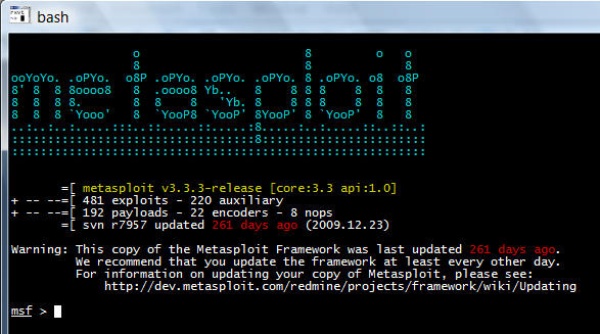

Trước tiên, bạn cần cài đặt Metasploit Framework trên máy tính của bạn. Bạn có thể tìm hướng dẫn cài đặt cụ thể dựa trên hệ điều hành mà bạn đang sử dụng. Sau khi cài đặt xong, mở terminal và gõ msfconsole để khởi động Metasploit Console.

Sử dụng các lệnh như search hoặc db_search để tìm kiếm các lỗ hổng đã được biết đến trong Metasploit. Ví dụ: search CVE-2021-3156 để tìm kiếm lỗ hổng sudo.

Sử dụng lệnh use để chọn một mô-đun cụ thể. Ví dụ: use exploit/linux/local/CVE-2021-3156.

Sử dụng các lệnh như set để thiết lập các thông số cần thiết cho mô-đun bạn đã chọn. Ví dụ: set RHOSTS 192.168.1.100 để đặt địa chỉ IP của máy mục tiêu.

Sau khi thiết lập các thông số cần thiết, sử dụng lệnh exploit để thực hiện tấn công.

Nếu tấn công thành công, bạn có thể có quyền điều khiển từ xa máy mục tiêu. Sử dụng các lệnh như sessions -i để mở phiên đang chạy và tương tác với nó.

Khi bạn đã có quyền truy cập, bạn có thể sử dụng các lệnh như sysinfo, shell, ps, getuid, v.v. để thu thập thông tin và kiểm tra hệ thống mục tiêu.

Khi bạn hoàn thành thử nghiệm, sử dụng lệnh exit để thoát khỏi phiên hoặc sessions -k để đóng tất cả các phiên.

Lưu ý rằng việc sử dụng Metasploit Framework để thực hiện tấn công mà không có sự đồng ý của người quản trị hệ thống hoặc chủ sở hữu là vi phạm pháp luật và đạo đức. Metasploit chỉ nên được sử dụng cho mục đích học tập, nghiên cứu bảo mật, và thử nghiệm bảo mật hợp pháp.

Metasploit không chỉ là một công cụ để tấn công, mà còn là một công cụ quan trọng trong việc bảo mật mạng. Bằng cách kiểm tra và thử nghiệm các lỗ hổng, người quản trị mạng có thể nắm bắt được những điểm yếu trong hệ thống của họ trước khi kẻ xấu khai thác chúng. Điều này giúp họ thực hiện biện pháp bảo mật kịp thời và đảm bảo an toàn cho dữ liệu và thông tin quan trọng.

Metasploit là một công cụ mạnh mẽ giúp kiểm thử tính bảo mật của hệ thống và ứng dụng. Qua bài viết này, chúng ta đã tìm hiểu về Metasploit là gì, cách sử dụng nó và những lợi ích mà nó mang lại. Đối với các chuyên gia bảo mật, Metasploit là một phần quan trọng trong hộp công cụ của họ, giúp họ bảo vệ hệ thống một cách hiệu quả.