- Tổng đài 24/7: 1800 646 881

- Đăng nhập

-

3

3

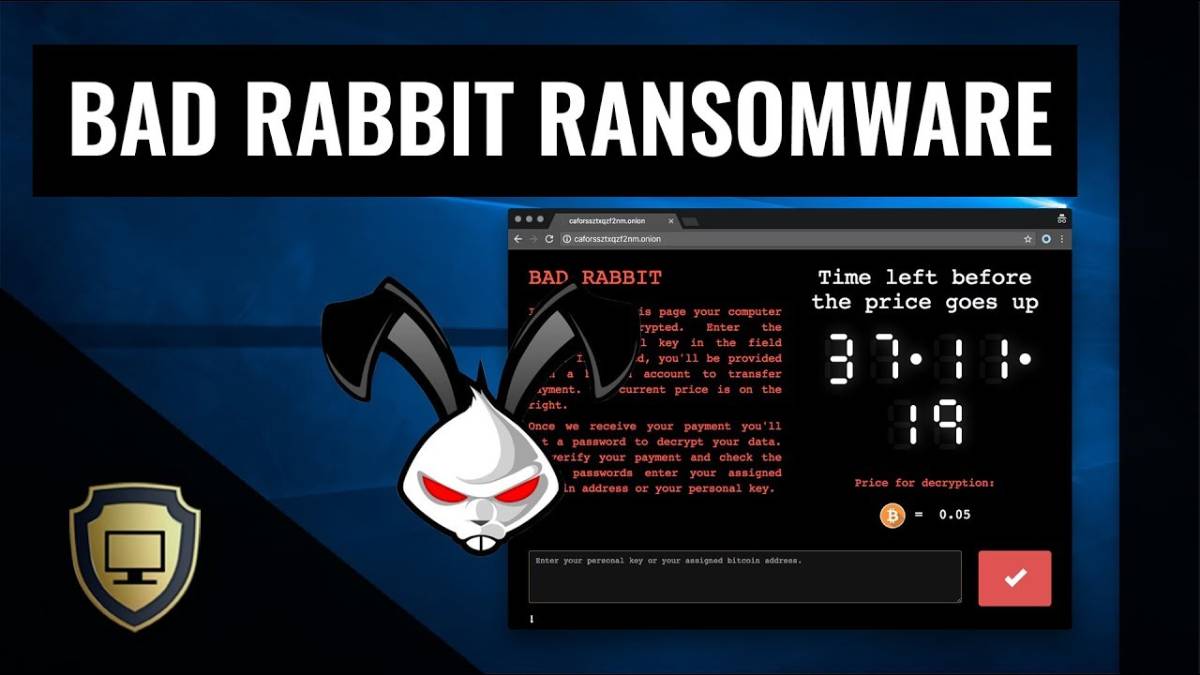

Ransomware Bad Rabbit là một trong những cuộc tấn công nguy hiểm sử dụng phần mềm độc hại. Vậy nó hoạt động như thế nào? Hãy cùng BKHOST tìm hiểu chi tiết trong bài viết dưới đây.

Ransomware Bad Rabbit là một phần mềm độc hại nhắm vào các cơ quan có thẩm quyền thông qua mạng Internet. Cụ thể, nó đã thành công tấn công hơn 200 tổ chức lớn trên thế giới vào năm 2017.

Bad Rabbit tiến hành mục tiêu lây nhiễm thông qua cuộc tấn công Drive-By. Trong đó, các trang web bị xâm nhập sẽ phát tán các bản cập nhật Adobe Flash giả mạo. Sau đó, các bản cập nhật này sẽ mã hóa các tệp hệ thống bằng khóa RSA 2048 bit và yêu cầu 0.05 Bitcoin.

Ransomware Bad Rabbit là phần mềm độc hại chưa xác định được do nhóm đe dọa nào triển khai. Tuy nhiên, các nhà nghiên cứu đã tìm ra minh chứng về một nhóm có liên quan. Cụ thể đó là họ đã tìm ra được mã và danh sách các miền được sử dụng cho cuộc tấn công Drive-By gần giống với NotPetya hay còn được gọi là ExPert hoặc Nyetya.

NotPetya có liên kết với BlackEnergy và Sandworm Team thuộc nhóm đe dọa nhắm mục tiêu nhiều vào Nga. Do đó, một số nhà nghiên cứu đã cho rằng đứng sau Ransomware Bad Rabbit là một nhóm tài trợ từ chính quyền nhắm vào các tổ chức truyền thông bất hợp pháp. Tuy nhiên, điều này chưa có chứng cứ thuyết phục nên nó vẫn là một vấn đề đang được nghiên cứu kỹ hơn.

Ransomware Bad Rabbit nhắm đến các các phiên bản hệ điều hành Windows 7 trở lên chưa được vá lỗi. Thông thường, Ransomware sẽ không thực hiện bất kỳ khai thác nào do NSA triển khai. Thay vào đó, nó sử dụng khai thác EternalRomance CVE-2017-0145 để có thể bỏ qua các lớp bảo mật chia sẻ tệp Windows Server Message Block (SMB). Đồng thời, nó sẽ tiến hành thực thi mã hóa từ xa trên hệ thống Windows. Đó là cách khai thác tương tự bị rò rỉ bởi Shadow Brokers vào tháng 4 và được NotPetya sử dụng vào tháng 6.

Các Vector tấn công ban đầu mà Bad Rabbit nhắm đến là các trang web truyền thông bị lây nhiễm. Sau đó, những kẻ tấn công sẽ tiến hành tải các trình cài đặt Adobe Flash Player giả mạo lên trang web đó. Nếu như người dùng nhấp vào tải xuống và chạy thì nó sẽ khởi tạo phần mềm Ransomware Bad Rabbit.

Các trang web bị lây nhiễm lưu trữ chuyển hướng đến 1ds control[.]com trong 6 giờ. Sau khi được chuyển hướng thì có một yêu cầu đăng bài được gửi đến 185.149.120[.]3. Yêu cầu này cung cấp cho kẻ tấn công các dữ liệu quan trọng của người dùng. Từ đó, trình Dropper được tải xuống từ hai nguồn: 1dnscontrol[.]com/index.php và /flash_install.php.

Khi người dùng chạy phần mềm độc hại Adobe Flash Player Executable thì Ransomware Bad Rabbit sẽ quét SMB Share. Sau đó kẻ tấn công sử dụng một danh sách mã hóa cứng các thông tin đăng nhập của nạn nhân.

Một số công cụ khai thác Mimikatz cũng được sử dụng để thu thập các thông tin quan trọng. Ngoài ra, nó còn khai thác WMIC để thực thi mã trên các hệ thống Windows trên mạng. Bad Rabbit sử dụng triển khai EternalRomance để đọc và ghi các dữ liệu trong một không gian bộ nhớ Kernel và ghi đè lên Session Security. Sau đó, nó sẽ sử dụng quyền truy cập đánh cắp được để chạy mã hóa toàn bộ đĩa với DiskCryptor.

Ransomware Bad Rabbit là phần mềm độc hại nhắm đến các tổ chức lớn nhằm mã hóa các hệ thống và đánh cắp thông tin. Hy vọng thông qua những chi tiết được chia sẻ trên đây đã giúp bạn đọc hiểu thêm về loại tấn công nguy hiểm này.

Nếu còn gặp bất cứ vướng mắc gì về Ransomware Bad Rabbit hay muốn tìm hiểu thêm về những Ransomware khác, hãy để lại ở bên bình luận bên dưới, BKHOST sẽ trả lời bạn trong thời gian sớm nhất.

P/s: Bạn cũng có thể truy cập vào Blog của BKHOST để đọc thêm các bài viết chia sẻ kiến thức về lập trình, quản trị mạng, website, domain, hosting, vps, server, email,… Chúc bạn thành công.

Mua tên miền .COM tại BKHOST

BKHOST cam kết giá tốt. Kiểm tra tên miền .COM đẹp và đăng ký ngay hôm nay!