Bạn đã bao giờ nghe tới thuật ngữ ARP Spoofing chưa? Hay đã khi nào thiết bị của bạn gặp rắc rối vì các vấn đề mà ARP gây ra? Để tìm hiểu cụ thể về tình trạng lỗi này và làm thế nào để khắc phục chúng? Hãy theo dõi bài viết về ARP Spoofing dưới đây của BKHOST.

Giao thức ARP Protocol là gì?

ARP Protocol – Address Resolution Protocol là một giao thức tiếp cận thiết bị trên mạng bằng cách chuyển địa chỉ IP sang địa chỉ MAC và ngược lại dựa vào kết nối Internet với bộ định tuyến hoặc cổng.

Máy chủ lưu trữ bộ nhớ đệm ARP, bảng ánh xạ giữa địa chỉ IP và MAC để kết nối các điểm đến trên mạng. Nếu như không có địa chỉ IP thì máy chủ sẽ thực hiện gửi gói yêu cầu ARP đến các máy khác trên mạng để cung cấp địa chỉ MAC phù hợp. Tuy nhiên, giao thức ARP không có tính bảo mật nên không có khả năng xác minh một phản hồi là chính xác hay giả mạo. Điều này tạo điều kiện cho kẻ tấn công dễ dàng thực hiện ARP Spoofing trên các thiết bị của người dùng.

Giao thức ARP chỉ cần địa chỉ IP 32 bit trong tiêu chuẩn IPv4 được sử dụng khá rộng rãi. Còn với IPv6 thì cần tới một giao thức khác đó là NDP. Đây là một giao thức tương đối an toàn với các khoá bảo mật có nhiệm vụ xác nhận danh tính máy chủ.

ARP Spoofing (ARP Poisoning) là gì?

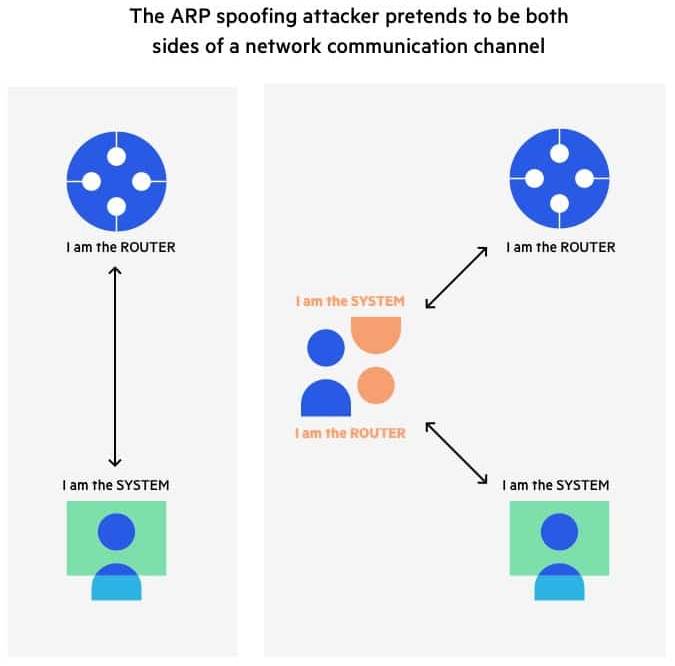

ARP Spoofing (ARP Poisoning) là một cuộc tấn công MitM nhắm vào các giao tiếp giữa các thiết bị mạng dựa vào kết nối Internet với bộ định tuyến hoặc cổng.

ARP Spoofing hoạt động như thế nào?

Đầu tiên kẻ tấn công sẽ thu thập quyền truy cập để quét mạng nhằm tìm kiếm địa chỉ của các thiết bị, chẳng hạn như máy trạm và bộ định tuyến. Sau đó sử dụng công cụ spoofing như Arpspoof hoặc Driftnet để gửi phản hồi ARP spoofing.

ARP spoofing đánh lừa địa chỉ MAC giả mạo là chính xác cho cả hai địa chỉ IP của bộ định tuyến và máy trạm nhằm mục đích kết nối trực tiếp với thiết bị của kẻ tấn công. Đồng thời hai biết bị cập nhật bộ nhớ đệm ARP cũng sẽ trực tiếp kết nối với kẻ tấn công.

Nếu cuộc tấn công ARP spoofing thành công, kẻ tấn công sẽ thực hiện:

- Tiếp tục thực hiện các thao tác liên lạc hiện tại của bộ định tuyến để đánh cắp dữ liệu từ các gói tin mạng không được mã hóa HTTPS.

- Đánh cắp ID để lấy quyền điều khiển phiên nhằm truy cập vào tài khoản hiện tại của người dùng.

- Thực hiện thay đổi như chuyển tệp hoặc trang web độc hại đến máy trạm.

- Kẻ tấn công sử dụng công cụ DDoS cung cấp địa chỉ MAC của máy chủ để tấn công IP và máy chủ mục tiêu thông qua lưu lượng truy cập.

Cách phát hiện ARP Cache Poisoning

Sử dụng dòng lệnh là một trong những phương pháp giúp phát hiện ARP Cache Poisoning trên thiết bị khá hiệu quả. Bằng cách khởi động hệ điều hành với tư cách quản trị viên và sử dụng lệnh arp -a. Sau đó bảng ARP sẽ được hiển thị trên màn hình của Windows và Linux.

Đầu ra sẽ là:

{{EJS0}}Trong bảng trên, nếu có hai địa chỉ IP khác nhau nhưng cùng một địa chỉ MAC tức là thiết bị đang bị ARP tấn công.

Ví dụ: Địa chỉ IP thực của bộ định tuyến là 192.168.5.1 còn địa chỉ IP của kẻ tấn công là 192.168.5.202.

Một cách khác đó là sử dụng giao thức WireShark mã nguồn mở để phát hiện ARP spoofing trong một mạng lớn

Các phương pháp ngăn chặn ARP Spoofing

Dưới đây là một số mẹo giúp ngăn chặn ARP Spoofing trên mạng như sau:

- Sử dụng VPN kết nối các thiết bị với Internet bằng một tunnel được mã hoá giúp bảo vệ các thông tin liên lạc quan trọng khỏi ARP Spoofing.

- Sử dụng ARP tĩnh giúp xác định mục nhập ARP tĩnh cho địa chỉ IP và ngăn chặn thiết bị nghe phản hồi ARP cho địa chỉ đó.

- Sử dụng công cụ packet filtering để lọc các gói ARP Spoofing nếu phát hiện chúng chứa các thông tin nguy hiểm và tự động ngăn chặn khỏi các thiết bị mạng.

- Thực hiện ARP Spoofing kết hợp với các nhóm CNTT để kiểm tra trạng thái hoạt động của hệ thống bảo mật. Nếu phát hiện ra vấn đề hãy tìm ra nguyên nhân của các biện pháp và khắc phục lại chúng.

Tổng kết về ARP Spoofing

Bài viết trên đây là những thông tin cơ bản giúp bạn tìm hiểu về ARP Spoofing và các phương pháp phát hiện chính xác nhất. Nói đến ARP sẽ còn nhiều vấn đề cần được làm rõ.

Nếu bạn có thắc mắc về ARP Spoofing, hãy để lại ở bên bình luận bên dưới, BKHOST sẽ trả lời bạn trong thời gian sớm nhất.

P/s: Bạn cũng có thể truy cập vào Blog của BKHOST để đọc thêm các bài viết chia sẻ kiến thức về lập trình, quản trị mạng, website, domain, hosting, vps, server, email,… Chúc bạn thành công.

English

English

Tên miền đang khuyến mại

Tên miền đang khuyến mại